En 3 ans, le nombre d’entreprises attaquées ou menacées a été multiplié par 10, avec parfois des conséquences dramatiques, que l’entreprise soit un pure player digital ou non :

- Arrêt des services par des vagues d’attaques

- Détournement du site et des contenus

- Demandes de rançon

- Installation de serveurs clandestins, voire illégaux

- Des procès et des amendes de plus en plus élevés

L’imagination des hackers est sans limite, et les possibilités d’attaques de plus en plus nombreuses du fait de la multiplication des outils et des couches techniques : cloud, mobile, IoT…

Les législateurs européens et mondiaux, préoccupés par la protection de leurs consommateurs, ont imaginé des dispositifs de plus en plus contraignants et qui mettent la pression sur les entreprises digitales en cas de détournement ou de vol des données personnelles.

En 2 ans la e-privacy est devenue un sujet central pour tous les CEOs et les CTOs de la planète.

Service

Sécurité

« Security by design »

Les équipes de Pentalog sont toutes préparées à la « Security by design ». Il s’agit, dans le cadre des opérations de développement, d’intégrer toutes les mesures visant à assurer l’intégrité et l’inviolabilité des applications.

Pour cela, Pentalog investit en continu dans des outils, des formations et des compétences en sécurité informatique.

Au rang de l’outillage et des services mis en place par notre Chief Security Officer, citons un SOC (Security Operation Center), un SIEM (Security Information and Event Management) pour analyser en continu l’activité et détecter les incidents. Et enfin, les outils de SAST/DAST tels que Kiuwan qui permettent de détecter des vulnérabilités dès la phase de développement.

Pen tests

Notre équipe dédiée sécurité informatique compte aussi des pen testers spécialistes dans la simulation d’intrusion malveillante et la recherche de failles de sécurité. On les appelle aussi parfois Ethical Hackers, que l’on pourrait traduire par Hackers éthiques ou Hackers en mission.

Nos experts en conception, développement et maintenance de logiciel

SECURITY ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 7 ans |

| Localisation | Romania |

SECURITY ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 14 ans |

| Localisation | Romania |

SECURITY ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 13 ans |

| Localisation | Moldova |

SecOps Engineer

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 11 ans |

| Localisation | Moldova |

SECURITY ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 9 ans |

| Localisation | France |

TESTER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 13 ans |

| Localisation | Moldova |

DEVOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 23 ans |

| Localisation | Romania |

DEVOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 11 ans |

| Localisation | Romania |

SYSOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 17 ans |

| Localisation | Moldova |

DEVOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 11 ans |

| Localisation | Romania |

DEVOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 14 ans |

| Localisation | Moldova |

DEVOPS ENGINEER

| Type de contrat | Outsourcing |

|---|---|

| Availability | Inscription |

| Taux journalier | Inscription |

| Expérience | 11 ans |

| Localisation | Moldova |

Comment travailler avec Pentalog sur vos questions de sécurité informatique ?

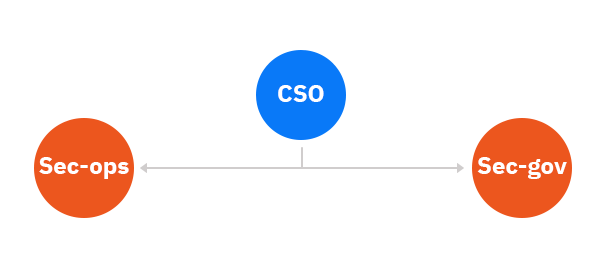

- Soit sous forme de layer agile rentrant dans le cadre de vos activités techniques agiles. Nos experts viennent alors compléter des équipes de développement ou de management des opérations (devops, sysops). Ils peuvent aussi être intégrés bien sûr à nos propres équipes agiles de programmation et d’opérations travaillant pour vous. On parle alors de mission SECOPS.

- Soit sous forme d’audit sécurité/Pentest (équipe SECOPS également).

- Soit enfin, en tant que consultant permanent afin de bâtir puis contrôler en continu votre plan de sécurité (SECGOV). Nous participons alors à l’édification et à l’activation de votre gouvernance sécurité.

La sécurité, ça coûte cher

En mixant des consultants séniors présents en France, en Allemagne et aux U.S. pour les phases d’audit et de conseil, avec les consultants de nos centres d’expertise offshore-nearshore, présents partout sur la planète, nous parvenons à proposer des contrats de sécurité informatique de 2 à 5 fois moins chers que nos concurrents. Et les nôtres peuvent-être accessibles et capables d’intervenir 24 heures sur 24 !

Ils nous font confiance

Contactez-nous

Décrivez-nous votre projet

Choisissez une catégorie de développement

Software

development

Web

Développement

Mobile

DevOps

Conception

UX / UI

QA Testing

Sécurité

Technical

Due Diligence